Page 13 - REVISTA 30

P. 13

ISSN: 2007-1450

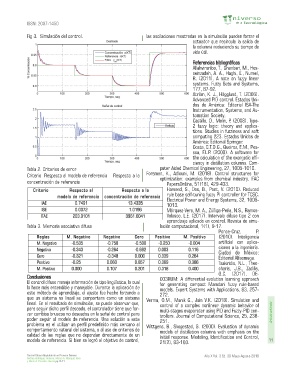

Fig 3. Simulación del control. las oscilaciones mostradas en la simulación pueden forzar el

actuador que recircula la salida de

la columna reduciendo su tiempo de

vida útil.

Referencias bibliográficas

Allahviranloo, T., Ghanbari, M., Hos-

seinzadeh, A. A., Haghi, E., Nurael,

R. (2011). A note on fuzzy linear

systems. Fuzzy Sets and Systems,

177, 87-92.

Atröm, K. J., Hägglund, T. (2006).

Advanced PID control. Estados Uni-

dos de América: Editorial ISA-The

Instrumentation, Systems, and Au-

tomation Society.

Castillo, O., Melin, P. (2008). Type-

2 fuzzy logic: theory and applica-

tions. Studies in fuzziness and soft

computing 223. Estados Unidos de

América: Editorial Springer.

Costa, C.T.O.G., Queiroz, E.M., Pes-

soa, F.L.P. (2009). A software for

the calculation of the exergetic effi-

ciency in distillation columns. Com-

Tabla 2. Criterios de error puter Aided Chemical Engineering, 27, 1005-1010.

Criterio Respecto al modelo de referencia Respecto a la Forsman, K., Adlouni, M. (2018). Control structures for

optimization: examples from chemical industry. IFAC

concentración de referencia PapersOnLine, 51(18), 429-433.

Hameed, S., Das, B., Pant, V. (2010). Reduced

rule base self-tuning fuzzy PI controller for TCSC.

Electrical Power and Energy Systems, 32, 1005-

1013.

Márquez-Vera, M. A., Zúñiga-Peña, N.S., Ramos-

Velasco, L.E. (2017). Intervalo difuso tipo 2 con

aprendizaje aplicado en control. Revista de simu-

Tabla 3. Memoria asociativa difusa lación computacional, 1(1), 9-17.

Ponce-Cruz, P.

(2010). Inteligencia

artificial con aplica-

ciones a la ingeniería.

Ciudad de México:

Editorial Alfaomega.

Tsakiridis, N.L., Theo-

charis, J.B., Zadilis,

G.C. (2017). DE-

Conclusiones CO3RUM: A differential evolution learning approach

El control difuso maneja información de tipo lingüística, lo cual for generating compact Mamdani fuzzy rule-based

lo hace más entendible y manejable. Durante la aplicación de models. Expert Systems with Applications, 83, 257-

este método de aprendizaje, el ajuste fue hecho forzando a 272.

que un sistema no lineal se comportara como un sistema Verma, O.M., Manik G., Jain V.K. (2018). Simulation and

lineal. En el resultado de simulación, se puede observar que, control of a complex nonlinear dynamic behavior of

para seguir dicho perfil deseado, el controlador tiene que for- multi-stages evaporator using PID and Fuzzy-PID con-

zar cambios bruscos no deseados en la señal de control para trollers. Journal of Computational Science, 25, 238- Artículo arbitrado

poder seguir al modelo de referencia. Una solución a este 251.

problema es el utilizar un perfil predefinido más cercano al Wittgens, B., Skogestad, S. (2000). Evaluation of dynamic

comportamiento natural del sistema, o al uso de criterios de models of distillation columns with emphasis on the

calidad de las reglas que no dependan directamente de un initial response. Modeling, Identification and Control,

modelo de referencia. Si bien se logró el objetivo de control, 21(2), 83-103. 11

Control Difuso Adaptable de un Proceso Químico Año X Vol. 3 Ed. 30 Mayo-Agosto 2018

Andrea Rodríguez-Romero, Marco A. Márquez-Vera

y Gloria A. Paredes-Huerta pp. 8-11